Metodo Gutmann

Il metodo Gutmann è un algoritmo obsoleto per la cancellazione sicura (definitiva) dei dati nelle memorie di massa dei computer. Ideato da Peter Gutmann e Colin Plumb, e presentato nell'articolo Secure Deletion of Data from Magnetic and Solid-State Memory nel 1996, consiste nella scrittura di una serie di 35 sequenze particolari nella memoria da cancellare.[1]

Il metodo assume che l'utente non conosca il meccanismo di codifica usato dal dispositivo di memoria, per cui include sequenze progettate specificatamente per tre tipi diversi di dispositivi. Un utente che conosca il tipo di codifica può optare per applicare solo le sequenze intese per l'hardware in suo possesso. Una memoria con un differente meccanismo di codifica necessiterebbe di sequenze diverse.

La maggior parte delle sequenze nel metodo Gutmann sono progettate per vecchi dischi a codifica MFM/RLL. Lo stesso Gutmann osservò che che le memorie più moderne non usano più queste tecniche di codifica, rendendo alcune parti del metodo irrilevanti. Nonostante ciò alcuni sviluppatori di strumenti di sanitizzazione continuano ad adottare tutte le 35 sequenze, applicandole una dopo l'altra. Gutmann trovò risibile questa travisazione del suo articolo, e aggiunse il seguente addendum alla versione online dello stesso:[2]

«In the time since this paper was published, some people have treated the 35-pass overwrite technique described in it more as a kind of voodoo incantation to banish evil spirits than the result of a technical analysis of drive encoding techniques. As a result, they advocate applying the voodoo to PRML and EPRML drives even though it will have no more effect than a simple scrubbing with random data.»

«Nel periodo successivo alla pubblicazione di questo articolo, alcune persone hanno trattato la tecnica di sovrascrittura a 35 passi descrittavi più come una sorta di magia voodoo per bandire gli spiriti maligni che il risultato di un'analisi tecnica delle tecniche di codifica dei dischi. Come risultato, essi raccomandano l'applicazione del voodoo ai dischi PRML e EPRML anche se non sarà più efficace di un semplice pulizia con dati casuali.»

A partire dal 2001 alcuni dischi rigidi ATA IDE e SATA includono il supporto per lo standard ATA Secure Erase, ovviando alla necessità di applicare il metodo Gutmann nella cancellazione di un intero disco.[3] Il metodo Gutmann non si applica ai dispositivi USB: uno studio del 2011 riporta che in seguito all'applicazione del metodo il 71.7% dei dati sono rimasti disponibili; Sugli SSD una quantità variabile tra lo 0.8 e il 4.3% dei dati è risultata recuperabile.[4]

Razionale

modificaLa funzione di cancellazione nella maggior parte dei sistemi operativi semplicemente marca lo spazio occupato dai file come riutilizzabile, senza cancellarne effettivamente i contenuti. Questo consente di recuperare facilmente i dati utilizzando applicazioni specializzate. Tuttavia, una volta che che lo spazio viene sovrascritto con altri dati, non sono noti modi per recuperare i dati precedenti.

In ogni caso il recupero in questo scenario non sarebbe possibile solo attraverso il software, poiché il dispositivo di memoria attraverso la normale interfaccia restituisce solo i dati correnti. Gutmann sostiene che le agenzie di intelligence dispongono di strumenti sofisticati, inclusi microscopi a forza magnetica, che uniti a tecniche di analisi delle immagini possono rilevare i valori precedenti dei bit sull'area interessata del supporto.

Metodo

modificaUna sessione di sovrascrittura si svolge in tre fasi: la fase iniziale consistente nella scrittura di quattro sequenze casuali di bit, segue la fase di scrittura dalle sequenze dalla 5 alla 31 (vedi tabella) selezionate in ordine casuale, e la fase finale in cui vengono scritte nuovamente quattro sequenze casuali. Il risultato finale è un rimescolamento dei dati sul supporto sufficiente a far sì che anche le più sofisticate tecniche di scansione fisica siano difficilmente in grado di recuperare qualunque dato utile.

Ognuna delle sequenze dalla 5 alla 31 è stata progettata tenendo presente uno specifico schema di codifica per supporti magnetici.

| Passo | Sequenza scritta | Sequenza su disco in base alla codifica utilizzata[5] | |||

|---|---|---|---|---|---|

| In notazione binaria | In notazione hex | (1,7) RLL | (2,7) RLL | MFM | |

| 1 | (Casuale) | (Casuale) | |||

| 2 | (Casuale) | (Casuale) | |||

| 3 | (Casuale) | (Casuale) | |||

| 4 | (Casuale) | (Casuale) | |||

| 5 | 01010101 01010101 01010101 |

55 55 55 |

100... |

000 1000...

| |

| 6 | 10101010 10101010 10101010 |

AA AA AA |

00 100... |

0 1000...

| |

| 7 | 10010010 01001001 00100100 |

92 49 24 |

00 100000... |

0 100...

| |

| 8 | 01001001 00100100 10010010 |

49 24 92 |

0000 100000... |

100 100...

| |

| 9 | 00100100 10010010 01001001 |

24 92 49 |

100000... |

00 100...

| |

| 10 | 00000000 00000000 00000000 |

00 00 00 |

101000... |

1000... |

|

| 11 | 00010001 00010001 00010001 |

11 11 11 |

0 100000... |

||

| 12 | 00100010 00100010 00100010 |

22 22 22 |

00000 100000... |

||

| 13 | 00110011 00110011 00110011 |

33 33 33 |

10... |

1000000... |

|

| 14 | 01000100 01000100 01000100 |

44 44 44 |

000 100000... |

||

| 15 | 01010101 01010101 01010101 |

55 55 55 |

100... |

000 1000...

| |

| 16 | 01100110 01100110 01100110 |

66 66 66 |

0000 100000... |

000000 10000000... |

|

| 17 | 01110111 01110111 01110111 |

77 77 77 |

100010... |

||

| 18 | 10001000 10001000 10001000 |

88 88 88 |

00 100000... |

||

| 19 | 10011001 10011001 10011001 |

99 99 99 |

0 100000... |

00 10000000... |

|

| 20 | 10101010 10101010 10101010 |

AA AA AA |

00 100... |

0 1000...

| |

| 21 | 10111011 10111011 10111011 |

BB BB BB |

00 101000... |

||

| 22 | 11001100 11001100 11001100 |

CC CC CC |

0 10... |

0000 10000000... |

|

| 23 | 11011101 11011101 11011101 |

DD DD DD |

0 101000... |

||

| 24 | 11101110 11101110 11101110 |

EE EE EE |

0 100010... |

||

| 25 | 11111111 11111111 11111111 |

FF FF FF |

0 100... |

000 100000... |

|

| 26 | 10010010 01001001 00100100 |

92 49 24 |

00 100000... |

0 100...

| |

| 27 | 01001001 00100100 10010010 |

49 24 92 |

0000 100000... |

100 100...

| |

| 28 | 00100100 10010010 01001001 |

24 92 49 |

100000... |

00 100...

| |

| 29 | 01101101 10110110 11011011 |

6D B6 DB |

0 100… |

||

| 30 | 10110110 11011011 01101101 |

B6 DB 6D |

100… |

||

| 31 | 11011011 01101101 10110110 |

DB 6D B6 |

00 100… |

||

| 32 | (Casuale) | (Casuale) | |||

| 33 | (Casuale) | (Casuale) | |||

| 34 | (Casuale) | (Casuale) | |||

| 35 | (Casuale) | (Casuale) | |||

Critiche

modificaDaniel Feenberg del National Bureau of Economic Research, un istituto di ricerca privato americano senza scopo di lucro, ha criticato la tesi di Gutmann, secondo cui le agenzie di intelligence sarebbero in grado di recuperare dati sovrascritti, citando una mancanza di prove a sostegno. Egli rileva che Gutmann cita una fonte non esistente e altre fonti che nei fatti non dimostrano il recupero dei dati, ma solo osservazioni parzialmente di successo. La definizione di "casuale" è inoltre abbastanza diversa da quella comunemente usata: Gutmann si aspetta l'uso di dati pseudocasuali con sequenze note a chi tenta il recupero, non una impredicibile come quelle emesse da un CSPRNG.[6]

Nonostante ciò alcune procedure di sicurezza governative considerano un disco sovrascritto una singola volta come materiale sensibile.[7]

Le aziende specializzate nel recupero dei dati da periferiche danneggiate non sono in grado di recuperare file completamente sovrascritti. Queste aziende si specializzano nel recupero di informazioni da dispositivi che sono stati danneggiati da incendi, acqua, o altri danni simili. Nessun'azienda di recupero dati afferma di essere in grado di ricostruire dati completamente sovrascritti.

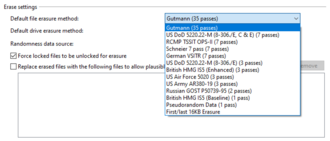

Implementazioni software

modifica- CCleaner - Software freeware che nelle ultime versioni esegue la cancellazione dei file indesiderati tramite il metodo Gutmann solo su richiesta.

- Avast Antivirus - Nella versione a pagamento del noto antivirus, troviamo una funzionalità chiamata "Data Shredder", che, tra gli algoritmi di eliminazione utilizzabili, contiene l'algoritmo di Gutmann

- AVG Antivirus - Sia nella prova gratuita che in quello a pagamento troviamo la funzionalità ''File Shredder'', simile a ''Data Shredder'', negli algoritmi disponibili c'è anche il Metodo Gutmann.

- Eraser - Software open source gratuito che utilizza il metodo Gutmann[senza fonte]

- Utility Disco - Software fornito con macOS che cancella i contenuti di un disco utilizzando l'algoritmo di Gutmann.

- OnyX - Software per macOS sviluppato da Titanium Software che cancella i contenuti di un disco o settore utilizzando, oltre ai sistemi di sicurezza nazionali (quale la cancellazione a 7 passaggi), anche l'algoritmo di Gutmann a 35 passaggi.

- TuneUp Utilities (versione 2007 e seguenti) utilizza tra gli altri anche l'algoritmo di Gutmann per l'eliminazione sicura dei file. software che permette di utilizzare oltre al metodo Gutmann, la sovrascrittura dei file da cancellare con lo 0 e in alternativa l'eliminazione con lo standard DoD 5220.22-M.

- Darik's Boot and Nuke - Un altro software open source di cancellazione che supporta tutti i dischi fissi esistenti. Supporta, fra gli altri, anche l'algoritmo di Gutmann.

- Advanced SystemCare - Software che permette di utilizzare, oltre al metodo Gutmann, la sovrascrittura dei files con lo 0 e in alternativa l'eliminazione con lo standard DoD 5220.22-M.

- shred (Unix) - Programma di GNU Core Utilities.[8]

- VeraCrypt - Il metodo gutmann è stato implementato fra i metodi di pulizia utilizzabili crittando il proprio disco

Note

modifica- ^ Peter Gutmann, Secure Deletion of Data from Magnetic and Solid-State Memory, luglio 1996.

- ^ (EN) Lorrie Faith Cranor e Simson Garfinkel, Security and Usability: Designing Secure Systems that People Can Use, 25 agosto 2005, p. 307, ISBN 9780596553852.

- ^ (EN) Clearing and Declassifying Electronic Data Storage Devices (PDF), su cse-cst.gc.ca, Communications Security Establishment Canada, luglio 2006, p. 7 (archiviato dall'url originale il 3 marzo 2014).

- ^ (EN) Michael Wei, Laura M. Grupp, Frederick E. Spada e Steven Swanson, Reliably Erasing Data From Flash-Based Solid State Drives (PDF), in Proceedings of the 9th USENIX conference on File and storage technologies (FAST'11), 2011. URL consultato l'8 gennaio 2018.

- ^ I bit evidenziati in grassetto sono quelli che dovrebbero essere idealmente presenti, tuttavia a causa delle proprietà della codifica è il bit complementare a essere presente all'inizio della traccia

- ^ (EN) Daniel Feenberg, Can Intelligence Agencies Read Overwritten Data? A response to Gutmann, su nber.org, National Bureau of Economic Research, 2013 [2003].

- ^ (EN) Clearing and Declassifying Electronic Data Storage Devices (PDF), su cse-cst.gc.ca, Communications Security Establishment Canada, luglio 2006 (archiviato dall'url originale il 3 marzo 2014).

- ^ (EN) Free Software Foundation, Coreutils manual:shred, remove files more securely, su gnu.org. URL consultato il 31 gennaio 2015.

Collegamenti esterni

modifica- La ricerca originale di Gutmann: "Secure Deletion of Data from Magnetic and Solid-State Memory"

- Can Intelligence Agencies Read Overwritten Data?, una critica alle asserzioni di Guttman.